martes, 29 de diciembre de 2009

COMO AGREGAR ESTILOS DE LETRAS A WINDOWS

A pesar de que en los procesadores de textos tenemos disponibles diferentes estilos de letras y signos ortográficos, tambien podemos agregar algunos estilos que nos resulten conveniente para nuestro propósito.

Lo primero que debemos hacer es buscar en la Web una página que nos permite acceder a ella y descargar(CLICK PARA DESCARGAR) los estilos de letras(Fonts).

Para esto es necesario saber cual es el formato de archivo que se utiliza, el cual es .TIF, una vez elegido nuestro estilo de letra, procedemos a instalarla en el lugar correspondiente de Windows.

1-En Mi PC abrimos Disco C.

2-Luego abrimos la carpeta de Windows.

3-Y en la carpeta Tipos de Letras(Fonts) abrimos y copiamos el estilo de letra descargado.

martes, 15 de diciembre de 2009

QUE ES UN PROGRAMA PORTABLE?

viernes, 27 de noviembre de 2009

BACKUP O COPIA DE SEGURIDAD

miércoles, 11 de noviembre de 2009

sábado, 24 de octubre de 2009

TIPOS DE MEMORIAS

Las computadoras usan dos tipos de memoria: ROM (read only memory) memoria de solo lectura y RAM (random Access memory) memoria de acceso aleatorio.

La memoria da al procesador almacenamiento temporal para los programas y datos, los cuales son transferidos a la memoria desde un dispositivo de entrada o de almacenamiento secundario (disco duro, etc).

Los datos proporcionados a la PC permanecen en el almacenamiento primario hasta que se utilizan en el procesamiento. El almacenamiento primario guarda las instrucciones de los programas usados en el procesamiento.

La memoria esta subdividida en celdas individuales cada una de las cuales tiene una capacidad similar para almacenar datos.

Unidades de medidas de las memorias:

Bytes: es un digito que puede ser 0 o 1(sistema binario)

Byte: 8 bits

Kilobytes (kb):1,024 bytes

Megabytes (mb): 1,024 kb

Gigabytes (GB):1,024 mb

Terrabyte (tb):1,024gb

lunes, 12 de octubre de 2009

SPYWARE: INTRUSO EN TU PC.

Son pequeña aplicaciones que sin nuestra autorización se instalan en nuestra PC, con la finalidad de obtener nuestros datos privados, los cuales son enviados a un servidor.

Estos acceden a nuestra PC mientras estamos navegando por Internet. Una forma de que penetren a nuestra PC es cuando utilizamos programas para compartir datos, estos que normalmente son gratuitos o lo son por un periodo de tiempo vienen con algún archivo Spyware incluido.

La razón de uso de estas aplicaciones es para conocer del usuario que sistema operativo utiliza, que paginas de Internet visita y que tiempo permanece en ella, es decir, una forma de obtener cierto perfil del usuario.

Alguno Spyware pueden obtener datos personales de los usuario tales comodireccioes IP, numero telefónico de la conexión a Internet, nombre del usuario, contraseña, etc. Además consumen recursos de la CPU, memoria RAM, ancho de banda del Internet, haciendo que nuestra PC se torne lenta.

Una forma de conocerlo es que su extensión es .DLL y que normalmente se instalan en el archivo de Windows. Lo aconsejable es utilizar un Anti-Spyware para su eliminación.

lunes, 5 de octubre de 2009

LOS DRIVERS

Es un utilitario o controlador de aplicaciones (programas) diseñado para decirle a la PC como operar los dispositivos externos o periféricos, técnicamente es un una aplicación que sirve de intermediario entre un dispositivo de hardware y el sistema operativo.

Estos se obtienen de la compañía fabricante del hardware, conociendo la marca y el modelo del dispositivo para el que busca el driver, vamos a la página Web del fabricante, en caso de no obtenerlo al comprar nuestra PC.

Hay que tener en cuenta que si se cambia de sistema operativo es probable que sea necesario actualizar los drivers para evitar que alguna parte de la PC dejen de operar.

También necesitamos instalar nuevos driver al cambiar de hardware (motherboard, impresora, etc.) o cuando el fabricante ha creado nuevos drivers compatibles con tu dispositivo y con el sistema operativo de tu PC para mejorar el rendimiento.

miércoles, 23 de septiembre de 2009

APLICACIONES DE USO COMUN PARA NUESTRA PC

Las aplicaciones básicas que debemos tener en nuestra PC con el sistema operativo WINDOWS, deben ser conforme a nuestros gustos, forma de trabajo, forma de vida y lo mas importante que nuestra PC pueda soportar dichas aplicaciones. Aquí le vamos a dar unos consejos de las aplicaciones que debe tener nuestra PC.

Windows nos trae el navegador a Internet el cual es Internet Explorer, aunque puede utilizar otros tales como: Mozilla Firefox, Opera, Safari, Google Chrome.

Windows nos trae también el reproductor de audio y video que es Windows Media Player pero existen otros más como: Winamp, entre otros.

Pero lo más importante es que debes instalarle un Anti-virus. Existen muchos Anti-virus gratuitos en la Internet como es el caso de AVG.

En cuanto a las demás aplicaciones están en función de lo que te gusta y aquí te dejo una lista que espero que te ayuden.

Nero: para crear tus propios CD o DVD.

Microsoft Office: Procesador de texto, presentaciones, hojas de cálculos.

PhotoShop: Para retoques fotográficos

Winrar: Para comprimir y descomprimir archivos

Windows Live Messenger: Que nos permite comunicarnos con nuestras amistades, familiares o compañeros de trabajo.

Ares, LimeWire, entre otros: Para descargar archivos de la Internet, música, video, etc.

Todas estas aplicaciones son las que le dan vida, junto al Internet, a la PC, pero no olvide que también es importante reunirnos con los amigos y de vez en cuanto apagar la PC y disfrutar las maravillas de la naturaleza. (Darnos un REFRESH)

viernes, 18 de septiembre de 2009

SMARTPHONE o TELEFONO INTELIGENTE

Es un dispositivo electrónico que funciona como un teléfono móvil-celular, el cual tiene una característica parecida a una PC. Poseen una pantalla táctil, un sistema operativo, y trae conexión a Internet.

La conexión a Internet es pues una de las características más importante, así como el acceso a e-mail. Trae aplicaciones para el procesamiento de datos y para navegadores que facilitan la lectura en PDF y Microsoft Office.

Además de las aplicaciones para agenda, trae cámara integrada y la facilidad de instalar programas para incrementar el procesamiento de datos.

Entre los sistemas operativos mas utilizados por los SMARTPHONE están Symbiam Os, Windows Mobile de Microsoft, Linux, Android, iPhone, etc.

martes, 8 de septiembre de 2009

CUIDA TUS CLAVES DE LOS CIBER-DELITOS

Obtener tus datos personales tales como clave de acceso a e-mail, cuenta de e-banking, etc.

Si usted es de aquellos que utilizan los servicios de Internet publico o de la oficina donde labora para acceder a sus cuentas personales, le recomendamos tener cuidado.

Existe una aplicación fácil de obtener en la Web que registra las pulsaciones que se realizan en el teclado, la memoriza y la almacena en una carpeta o la envía a través de la Web a un sitio seleccionado, para luego ser utilizado en perjuicio suyo.

Esta aplicación se llama KEYLOGGER, que traducida al español seria “registrador de llaves”.

Las formas de saber si la PC que usted utiliza tiene es aplicación en uso son:

1- Presionando CTRL+ALT + suprimir

2- O a través de INICIO/EJECUTAR escribir el comando TASKMGR y aceptar de cualquier de estas dos formas se mostrara una ventana con las aplicaciones en uso, verificamos, si esta la aplicación en discusión. Luego procedemos a eliminarla.

miércoles, 2 de septiembre de 2009

COMANDOS MAS COMUNES EN WINDOWS XP

Entre los más comunes podemos encontrar:

- TASKMGR: Administrador de tareas.

- COMPMGMT.MSC: Administración de equipos.

-MMSYS.CPL: Audio y Sonido.

-FINDFAST.CPL: Búsqueda rápida.

-MSCONFING: Sistema, utilidad de configuración.

-CALC: Calculadora.

-CHKDSK: Comprobación del Disco Duro.

-CMD: Pantalla de comandos, como el antiguo MsDos.

-TIMEDATE.CPL: Fecha y hora, propiedades.

-DXDGIA: Diagnóstico de problemas.

-REGEDIT: Registro, editor.

-ACCESS.CPL: Accesibilidad, controles.

Estos comandos o mandatos se pueden visualizar dando click en INICIO y luego en EJECUTAR, donde saldrá una ventana pequeña en una esquina de la pantalla que podrá escribir el comando o mandato.

jueves, 27 de agosto de 2009

COMBINACIONES DE TECLADO PARA LETRAS Y SIMBOLOS.

Como vimos anteriormente, en días pasados las combinaciones de teclas son de gran ayuda para los usuarios. Aquí le mostramos algunas combinaciones de teclado de símbolos y letras distintas a las anteriores.

Las cuales para letras son:

Alt+160 = á

Alt+130 = é

Alt+161 = í

Alt+162 = ó

Alt+163 = ú

Alt+164 = ñ

Alt+165 = Ñ

Alt+129 = ü

Alt+154 = Ü

Y Para simbolos son:

Alt+235 = δ

Alt+241 = ±

Alt+251 = √

Alt+237 = φ

Alt+243 = ≤

Alt+248 = °

Alt+247 = ≈

Alt+94 = ^

Alt+124 =

Alt+173 = ¡

Alt+64 = @

Alt+228 = Σ

Alt+234 = Ω

Alt+227 = π

Estas no son todas las combinaciones de símbolos y letras, existen muchas más pero estas están entre las más comunes.

lunes, 24 de agosto de 2009

EXTENSIONES O FORMATOS DE ARCHIVOS MÁS COMUNES

Para que las aplicaciones o visualizadores nos muestren el contenido de una información deben estar desarrollados para entenderlo. Es así como nuestro reproductor nos permite escuchar música o ver un video y ciertos programas de nuestra PC que nos permiten visualizar animaciones en algunas paginas Web.

Cada uno de estos datos traen una extensión o formato de archivo en el cual a sido archivado y para poder visualizarlo o reproducirlos necesitamos conocer las extensiones de archivos en el cual fue creado.

En la siguiente lista le presentamos algunas de las extensiones más comunes:

-Para audio: MP3, MP4, WAVE, entre otros.

-Para video: AVI, MPG, MOV, entre otros.

-Para imagen: JPG, PNG, GIF, BMP, entre otros.

En esta lista le mostraremos otras extensiones de archivos:

-PSD: Formato propietario utilizado por Adobe PhotoShop.

-TXT: Formato de archivo de texto.

-PPS: Formato de archivo de presentaciones.

-SWF: Formato de archivos de gráficos.

-DOC: Documento de texto.

martes, 18 de agosto de 2009

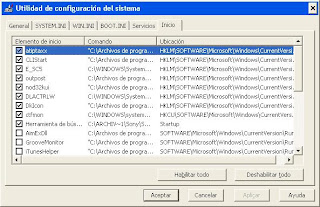

PROGRAMAS QUE INICIAN CON WINDOWS

Para nuestra PC es muy importante y fundamental la velocidad que brinda a los usuarios por parte de nuestro sistema operativo. Pero existen numerosos programas que se ejecutan al encender nuestro ordenador, lo que implica que el inicio de Windows sea mas lento.

Para ello existen pasos para deshabilitar estos programas:

1-Damos clic en Inicio (start) iremos a la opción ejecutar (Run).

2-Saldrá una ventana y escribimos el comando MSCOMFIG y aceptar (OK).

3-Y hemos entrado a la Utilidad de Configuración del Sistema.

4-Hacemos clic en la opción de inicio (startup) y nos mostrara la lista de los programas que inician con

Windows.

5-Y con las casillas de la izquierda es que sabremos que programa esta en ejecución o no.

NOTA: El hecho de desactivar algunas puede provocar que ciertas utilidades no pueden usarse. Si cree estar acto para saber elegir cuáles las aplicaciones a desactivar y cuáles no, inténtelo.

miércoles, 12 de agosto de 2009

COMO LIBERAR ESPACIO AL DISCO DURO A TRAVES DE WINDOWS

En Windows XP hay dos formas sencillas y practicas de como liberar espacio en tu disco duro.

Estas son las siguientes:

FORMA #1

- Hacer doble click en el icono de mi PC.

- Escoge la unidad de disco que deseas liberar (regularmente es C).

- Dar click derecho, y seleccionamos propiedades.

- Pulsaras el botón LIBERAR ESPACIO DISCO (Disk Cleanup).

- Saldrá una ventana de los archivos a eliminar, marca las casillas de la izquierda correspondiente, y pulsar en ACEPTAR.

FORMA #2(que es lo mismo con diferentes pasos).

- Nos vamos por INICIO (Start) todos los programas.

- Accesorios, Herramientas del sistema (System Tools).

- Hacer click en LIBERADOR ESPACIO DISCO (Disk Cleanup).

- Saldrá una ventana para escoger la unidad de disco que deseas liberar, lo seleccionas y pulsa OK.

- Y finalmente saldrá una ventana de los archivos a eliminar, marca las casillas de la izquierda correspondiente, y pulsar en ACEPTAR.

Por: Ariel Pérez

domingo, 9 de agosto de 2009

LOS 5 NAVEGADORES MAS USADOS

Hoy en día existen varias formas de conectarse a la Web através de los diferentes navegadores (navegador es un programa que permite visualizar la información que contiene una pagina Web) , lo cual nos permite interactuar en la red mediante enlaces e hipervínculos, y lo mejor de todo es que son gratuitos.

Y los 5 navegadores más usados son:

-Mozilla Firefox: Es el segundo navegador más popular en el mundo y está disponible para varias versiones, como: Microsoft Windows, Mac, Linux y algunos sistemas basados en Unix.

-Opera: Es un navegador Web creado por Opera Software, es reconocido por su velocidad y seguridad. Estaá disponible para Windows, Mac, Linux, entre otros.

-Internet Explorer (IE): Es el primero más usado y más popular al nivel mundial, creado por Microsoft.

-Safari: Navegador Web de código, cerrado creado por Apple Inc. está disponible para Microsoft Windows y Mac OS X.

-Google Chrome: Es un navegador Web desarrollado por Google, es rápido, eficaz y fácil manejo.

Por: Ariel Pérez

sábado, 1 de agosto de 2009

COMBINASIONES DE TECLAS MAS COMUNES

A pesar que el mouse ha revolucionado la manera de interactuar con nuestra PC, existen combinaciones de tecla que son útiles y nos ahorran tiempo.

Entre las más utilizadas de Windows están:

F1 -Ayuda

CTRL+ESC -Abrir el menú inicio

ALT+TAB -Cambiar de un programa abierto a otro

ALT+F4 -Cerrar o Salir de un programa

MAYUS+SUPRIMIR -Elimina o Borra elementos de forma permanente.

Ctrl + C -Copia al portapapeles el elemento seleccionado.

Ctrl + X -Corta el elemento seleccionado.

Ctrl + V -Pega el elemento que esté en el portapapeles.

Ctrl + G -Es lo mismo que Archivo- Guardar.

Ctrl + A -Es lo mismo que Archivo- Abrir.

Ctrl + P -Ingresa al menú de Impresión.

Ctrl + N -Comienza un nuevo Trabajo.

Ctrl +Z -Deshacer.

F5 -Actualiza un contenido.

Alt+M al estar -Minimiza todas las ventanas.

centrado en la

barra de tareas

Estas no son todas las combinaciones, existen muchas más pero estas están entre las mas comunes y espero que le sirvan de ayuda.

Por: Ariel Pérez.

sábado, 25 de julio de 2009

GRATIS EN LA WEB

Versiones accesibles desde la Internet etiquetado con el precio más popular que se puede desear: GRATIS.

Son varias las aplicaciones que se puede descargar de sitios Web, que ofrecen programas útiles para diversas actividades.

Un ejemplo de estos sitios Web es softonic que ofrece descargar diversas aplicaciones como de: multimedia, exploradores, convertidores, edición de fotografía, entre otros.

Ahora Microsoft, planea, junto al lanzamiento de la nueva de su paquete estelar de Software conocido como Office 2010, una versión a la que se puede acceder desde la Internet totalmente gratis.

El Office Web Applications (OWA) es una alternativa al Office 2010 que se ejecuto desde el navegador de Internet.

Por: Ariel Pérez

viernes, 17 de julio de 2009

OFICINAS MODERNAS: OFIMÁTICA

Con el desarrollo de los avances tecnológicos, cada vez más se busca mejorar su aplicación para obtener mejores eficiencias. De la fusión entre la palabras oficinas e informática.

La Ofimática se refiere o trata sobre la automatización de las diferentes tareas que se realizan en una oficina utilizando los recursos y aplicaciones de la Informática. Esta ayuda a mejorar la optimización, automatización y los procedimientos relacionados con la tecnología de la informática en las oficinas.

Las herramientas ofimáticas permiten idear, crear, manipular, transmitir y almacenar información necesaria en cualquier ambiente de trabajo.

Para esto es necesario que estén conectado a una local (Lan) y/o Internet. Esta red local es la columna vertebral, la cual permite a los usuarios transmitir datos, e-mail y voz a la red.

Cualquier actividad que pueda hacerse manualmente en una empresa o institución puede ser automatizada o ayuda por herramientas ofimáticas: dictado, mecanografiado, archivado, fax, operaciones con los telefonas, etc.

En la actualidad el desarrollo de la ofimática, busca efientizar su ayuda en las oficinas aplicando la tecnología sin cable, Wi-Fi.

Por:Ariel Pérez

martes, 14 de julio de 2009

COMUNICACIONES A TRAVEZ DE LA INTERNET: TELEFONICA IP

Tener una PC conectada al Internet nos permite ingresar a mundos maravillosos aprovechando los diferentes servicios a que podemos acceder para compartir: chat, descarga de música y videos, e-mail, redes sociales, etc.

Los avances tecnológicos han desarrollado la telefónica IP que posibilita la transmisión de voz a través del Internet.

El servicio de voz sobre IP (Vo IP en inglés), permite la transmisión de la voz a través de la red Internet.

Unos años atrás se realizaba mediante un micrófono conectado al computador, en la actualidad se ha mejorado la calidad de transmisión entre las PC’s conectadas a Internet de las personas que hablan.

Ahora bien, si lo suyo no es estar frente al computador mientras habla existe sistema Wifi para teléfonos celulares y de tercera generación (3G) que rompen con la dependencia de estar frente al computador.

Otra forma es un adaptador conectado entre la computadora con conexión a Internet y un teléfono convencional.

Por:Ariel Pérez

viernes, 10 de julio de 2009

VISUALIZAR LAS EXTENSIONES DE LOS ARCHIVOS WINDOWS XP

Windows por defecto no muestra las extensiones de los archivos conocidos, es decir, aquellos archivos que están asociados a programas instalados en el equipo.

Para poder visualizar estas extensiones y saber que tipo es:

-Abrimos el explorador de archivo o tecleamos en TECLA-WINDOWS + E.

-En la ventana del explorador damos clic en herramientas (Tools), para que aparezca el menú de herramientas.

-Luego seleccionamos OCIOPNES DE CARPETAS (opcion folder).

En la ventana puedes configurar otros aspectos que muestra este explorador; en esta vamos a seleccionar VER (view), luego localiza la opción:

OCULTAR EXTENSIONES DE ARCHIVO PARA TIPOS DE ARCHIVOS CONOCIDO (hide extensions for known file types) y asegúrate de desactivarla.

miércoles, 1 de julio de 2009

DESACTIVAR SALVA-PANTALLA EN WINDOWS MEDIA PLAYER

Por: Ariel Pérez

En el momento que se esta viendo un video o película en el Windows Media Player se activa el salvapantallas (protector de pantalla) y nos interrumpe nuestro video o películas en el mejor momento, en vez de desesperarte te mostramos un truco que te permitirá disfrutar tu video sin interrupciones.

Los pasos son los siguientes:

1-Abrimos el Windows Media Player

2-Hacemos clic en la pestaña de herramienta (Tools)

3-Seleccionamos OPCIONES

4-En la ventana de opciones, seleccionamos PLAYER y desactivamos la opción: PERMITIR ACTIVACION DE PROTECTOR DE PANTALLA DURANTE REPRODUCCION (allow screen sarver during playback) y aceptamos.

sábado, 27 de junio de 2009

FILTRO DE SUPLANTACION DE IDENTIDAD DE IE 7

Cada vez que usted introduce una dirección Web (URL) IE 7 busca entre la información de Microsoft para comprobar si el sitio es legitimo. Esta comprobación se ejecuta en segundo plano, mientras la pagina se esta cargando, informándote con un icono que aparece en la parte inferior izquierda al lado del icono de Internet. Cuando la página Web es reconocida como fraude aparece un cuadro informándote que puede ser de dos colores:

Amarillo: pagina Web sospecho

Este color nos quiere decir que esta página tiene todas las características de las páginas de suplantación de identidad, pero no esta en la lista. Esta página puede ser legítima pero es recomendable tener precaución al proporcionar cualquier información.

Rojo: pagina notificada como suplantación

Se ha confirmado que esta página es fraudulenta y se le ha confirmado a Microsoft de ella. Se recomienda no proporcional ninguna información.

Si al instalar el IE7 usted no lo activo puede h

acerlo en cualquier momento. En la barra de Internet Explorer 7, en el menú de herramienta, haga clic en FILTRO DE SUPLANTACION DE IDENTIDAD (PHISHING),de la lista.

acerlo en cualquier momento. En la barra de Internet Explorer 7, en el menú de herramienta, haga clic en FILTRO DE SUPLANTACION DE IDENTIDAD (PHISHING),de la lista.lunes, 22 de junio de 2009

MEDIDAS DE SEGURIDAD ELECTRICA EN LA PC

La electricidad es lo más importante de nuestro ordenador, sin esta nuestros equipos no funcionarían. Por lo tanto, es importante conocer sobre ella en como podemos proteger a nuestros equipos y por supuesto nuestra seguridad.

Es importante conocer que el paso en exceso o en defecto puede ser desastroso para nuestros equipos.

En la parte posterior de nuestra PC en donde se encuentra el Powers Supply viene marcada el requerimiento en voltios de energía que nuestro equipo necesita, sabiendo esto en el toma corriente de nuestros hogares debemos tener una tensión alterna equivalente a lo requerido por nuestros equipos que para nuestro caso seria de 110 o 120 voltios o según sea indicado de acuerdo a los estándares de cada país.

Medidas que comprobaremos mediante un tester que es el instrumento utilizado para realizar estas medidas.

Uno de los cables en el toma corriente recibe el nombre de ¨neutro¨ este no tiene tensión y posibilita el retorno de corriente hacia el proveedor de energía eléctrica. El otro cable es el ¨vivo¨, este es el que provee la tensión facilitando la electricidad y con el cual hay que tener especial cuidado, y no debe tocarse sin la herramienta adecuada y la protección requerida.

Es recomendable, que al conectar nuestra PC al toma corriente nos aseguremos que esta posea una línea de tierra. La línea de tierra es una jabalina metálica enterrada en la tierra a la cual se le conecta un cable que va a ser utilizado para la descarga a tierra. La descarga a tierra tiene como objetivo principal proteger nuestras vidas y nuestros equipos. La tercera patita que trae el enchufle de su equipo es precisamente para ser conectado al cable de tierra a través del toma corriente.

Si por alguna razón ocurriera una alta tensión, la corriente generada circulara directamente a tierra y no a través de nuestro cuerpo cuando lo toquemos.

Cualquier conocimiento de un sistema eléctrico es incompleto si se desconocen los peligros físicos que el mismo puede representar para las personas y nuestros equipos. La energía es muy útil y de fácil manipulación, pero también es sumamente peligrosa y nos podría acarrear serios inconveniente de salud, incluyendo la muerte.

En su mayoría, los accidentes eléctricos ocurren por imprudencia o porque se ignoran o desconocen las reglas de seguridad básica. Cuando una persona recibe una descarga eléctrica es porque se ha convertido en parte del circuito eléctrico. Esto sucede, por ejemplo, al tocar el cable ¨vivo¨ y el ¨neutro¨ de la línea eléctrica del hogar, o el ¨vivo¨ y cualquier elemento buen conductor eléctrico.Las siguientes medidas de seguridad le pueden prevenir de este tipo de situaciones:

* Nunca trabaje sobre equipos energizados, ni asuma que están desconectado, en caso de ser necesario trabajar con equipo energizado, utilice las herramientas con la protección adecuada.

* El calzado que usted use, debe garantizar que sus pies queden totalmente aislado del piso.

* No trabaje en zonas húmedas o que usted o su ropa lo estén. Pues la humedad favorece la conductividad eléctrica.

lunes, 15 de junio de 2009

VIRUS: PROGRAMA DE CODIGO MALICIOSO

El virus es un programa que es usado para infectar una computadora y es desarrollado para causar daños en la computadora donde actúa después que el código del virus se ha escrito, se le oculta dentro de un programa existente. Cuando el programa infectado se ejecuta, el código se activa y genera copias de si mismo para tener control y propagarse a otros sistemas.

Cada vez que un programa infectado se ejecute, el virus se copia a si mismo en otros programas y lo hace y funciona de tal forma que en muchas ocasiones, el usuario convencional no se da cuenta de su presencia y comportamiento.

Un virus no puede fijarse en los datos o programas, sino que se incluye en un programa ejecutable que se obtiene desde la Internet o se instala en la computadora o puede se recibido por e-mail que se recibe enmascarado en una foto que al abrirla active el virus o como aviso de actualizaciones de algún programa, etc. Este programa infectado con un virus debe ser ejecutado para que el virus se active.

El objetivo del virus puede variar desde una simple broma, a la destrucción de programas y datos que pueden ocurrir en cualquier momento.

Entre los daños que ocasionan los virus los podemos dividir en:

A- Aquellos ocasionado sin que el usuario los perciba: cuelgues, lentitud, pérdidas de datos, operaciones mal realizadas, entre otras anomalías.

B- Daños directos: borrado de información del disco duro.

La producción del virus esta relacionada con los ciber delitos y su funcionamiento se realiza por debajo del sistema operativo lo cual le permite actuar directamente, por ejemplo: sobre el disco duro, etc.

Los virus se clasifican en:

A- Virus del sector arranque: este remplaza el sector de inicialización original del disco en la computadora como uno propio para que siempre este cargado en la memoria, y de esta manera propagarse a otros discos duros.

B- Virus infectante de archivos: este agregara un código de virus a un archivo ejecutable como son los de extensión exe., sys., etc. Para que el virus se active siempre que se ejecute el programa, una vez activado se propagara a otros archivos.

C- Virus caballo de Troya: este se disfraza como un programa legal, y al ejecutarlo podría dañar todo su equipo, pues esta capacitado para destruir archivos o dañar discos y quizás no podrá recuperar los archivos.

Antivirus

Es un programa que detecta y elimina un virus. Todo computador debe tener instalado y actualizado un programa antivirus para de esta forma protegerse de los códigos maliciosos que se pueden adquirir a través de la Internet o al conectar algún dispositivo al computador

Existen diferentes marcas comerciales de antivirus y entre las más comunes están:

Norton Antivirus Symate

PcCilling TrendMicrosystem

ViruScan Mcaffe

Panda Corp.

sábado, 13 de junio de 2009

jueves, 11 de junio de 2009

viernes, 5 de junio de 2009

¿QUE ES SEXTING?

¿Que es SEXTING?

Sexting (derivada de sex y texting) es un anglicismo de nuevo cuño para referirse al envío de contenidos eróticos o pornográficos por medio de teléfonos celulares. Comenzó haciendo referencia al envío de SMS de naturaleza sexual, pero con la extensión de las capacidades multimedia de los dispositivos móviles, han aumentado los envíos de fotografías y vídeos, a los cuales se les sigue aplicando el mismo término, aunque texting se refiera originalmente en inglés al envío de mensajes de texto. Es una práctica común entre jóvenes, y cada vez más entre adolescentes.

El sexting es consecuencia de los avances tecnológicos que facilitan nuevas formas de interacción social. A lo largo de la historia de los sistemas de comunicación, siempre se han intercambiado mensajes con contenido sexual. No obstante, las NTIC permiten la comunicación mediante imágenes y vídeos, los cuales son intrínsecamente más explícitos y tienen un mayor impacto. El peligro novedoso del sexting es que ese material puede ser difundido de manera muy fácil y amplia, de manera que el remitente inicial pierde totalmente el control sobre la difusión de dichos contenidos.

Se ha señalado al sexting como causante de ciertas consecuencias imprevistas y graves. Se ha relacionado con situaciones tan embarazosas, tras haberse pasado fotos a terceros, que han conducido al suicidio del remitente original.[]

Asimismo, ha sido señalada como una actividad que puede exponer a los menores de edad al grooming[] y al ciberbullying, como medio de presión y ridiculización contra la persona fotografiada.

miércoles, 3 de junio de 2009

domingo, 31 de mayo de 2009

QUE SABER PARA NAVEGAR SEGURO EN LA INTERNET

DELITO INFORMATICO: CIBERDELITO

Es un crimen cibernético o electrónico, que se refiere a actividades ilícitas realizadas por medio de computadoras o del Internet, cuyo único objetivo es la destrucción, daño de medios y redes de computadoras y Internet.

Los avances tecnológicos, el desarrollo de la programación y del Internet; estos se han vueltos mas frecuentes y sofisticados.

Las actividades delictivas en las cuales se desarrollan los delitos informáticos están: ingreso ilegal a sistemas y redes, fraude electrónicos ataques a sistemas, robos a bancos, pornografía infantil, violación de derecho de autor, etc.

¿COMO ME CONVIERTO EN VICTIMA?

El hecho de tener un computador y estar conectado a la red convierte a uno en victima. Estamos expuestos a los malware que si bien los recibimos al estar conectados a la Internet, también los adquirimos a través de disco duro portátiles que utilizamos para disponer de nuestros datos.

PHISHING: fraude mas habitual dirigido a obtener datos como contraseñas o números de tarjetas de créditos a través de suplantar las paginas de una empresa por otra, o a través de e-mail recibiendo formularios para obtener nuestros datos. Estas informaciones son vendidas a los estafadores la cual le reporta jugosas ganancias.

¿COMO PREVENIR ESTOS ATAQUES Y ESTAR “SEGURO”?

Lo primero es estar consciente de que existen, y así tener precaución al navegar por la Internet al visitar paginas, al abrir archivos recibidos en el e-mail como spam o correo basura o tener cuidado al conectar al computador disco duro externo o memoria portátiles que puedan ser medio de contagio.

Tener actualizado el sistema de seguridad del computador con todos sus parches.

Actualizar con regularidad el antivirus.

Prestar especial cuidado a descargar archivos a través de redes de intercambio p2p como torrent, emule, ares, limewire, etc, pues pueden traernos un “regalito”.